.

.

در ادامه مقاله قبلی در باب حملات احتمالی مهاجم ها به شبکه بیت کوین، در این مقاله به بررسی 2 حمله دیگر میپردازیم.

.

.

مهاجم میتواند از طریق تجزیه و تحلیل تراکم شبکه هویت شرکت کنندگان معامله را مشخص کند.

.

.

تراکنش های بیت کوین توسط فرستنده ها در اینترنت منتشر میشوند. اگر مهاجم قادر باشد تراکم شبکه را ببیند. و مبداء و مقصد تراکنش را مشخص کند ، پس بیت کوین اصلاً مناسب تبدیل شدن به پول نیست.

.

.

قابلیت های امنیتی

.

.

- در هر تراکنش آدرسهای گیرنده بیت کوین به صورت تصادفی تولید میشوند، و به هویت اشخاص مرتبط نمیباشند.

- بیت کوین پروژه متن بازی است که تعداد شرکت کنندگان و متخصصینش هر روز رو به افزایش است. اصلاً بعید نیست که به زودی قابلیت های امنیتی دیگری به آدرس ها اضافه شود.

- تراکنش های بیت کوین میتوانند از شبکه های بی نام و نشانی مانند هات اسپات های مجانی داخل کافی شاپ ها ارسال شوند. البته این مسئله هنوز هم از مضرات این شبکه است و میتواند محل فرستنده را فاش کند.

.

.

حملات گذشته

.

.

- NSA تمام ترافیک اینترنت را جمع آوری و ذخیره می کند. پس منطقی است اگر فرض کنیم همه تراکنش های بیتکوین برای اینکه خوانا و قابل ارتباط به افراد باشند ، ذخیره و تحلیل میشوند.

.

.

https://www.theguardian.com/world/interactive/2013/jul/31/nsa-xkeyscore-program-full-presentation

.

.

در حال حاضر ممکن است دسترسی به این داده ها برای هزاران کارمند و پیمانکاری که برای دولت های طرفدار ایالات متحده کار می کنند محدود شود. اما این احتمال هم وجود دارد که شبکه هک شود و داده ها به طرز گسترده تری منتشر شوند.البته اگز قبلاً این اتفاق نیفتاده باشد.

.

جهت مشاهده ادامه مقاله به آدرس وب سایت فکت کوینز مراجعه نمایید.

تأییدیه بلاک بیتکوین

تأییدیه بلاک بیتکوین چگونه پایداری را به قلب اتریوم برگردانیم؟

چگونه پایداری را به قلب اتریوم برگردانیم؟ رمزنگاری متقارن چیست؟

رمزنگاری متقارن چیست؟ وبینار رایگان آموزش ارز دیجیتال

وبینار رایگان آموزش ارز دیجیتال ارز دیجیتال Diem فیسبوک تهدیدی برای سیستم بانکداری سنتی

ارز دیجیتال Diem فیسبوک تهدیدی برای سیستم بانکداری سنتی خطراتی که شبکه بیتکوین را تهدید میکند(قسمت پنجم)

خطراتی که شبکه بیتکوین را تهدید میکند(قسمت پنجم) رمزنگاری (Cryptography) چیست؟

رمزنگاری (Cryptography) چیست؟ آموزش حضوری ارزهای دیجیتال در اصفهان

آموزش حضوری ارزهای دیجیتال در اصفهان اتریوم 2.0 چیست؟ آنچه باید درباره اتریوم 2.0 بدانیم

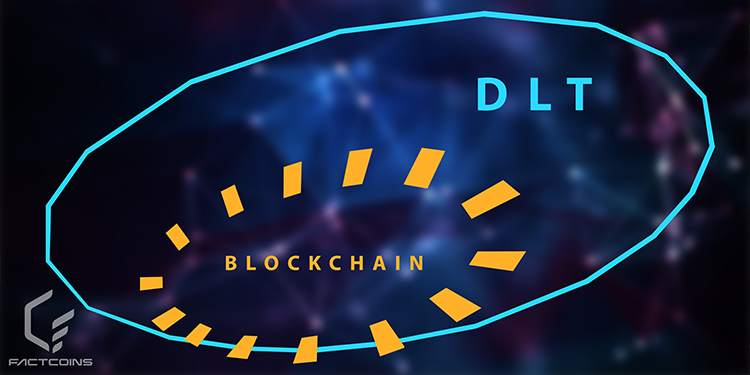

اتریوم 2.0 چیست؟ آنچه باید درباره اتریوم 2.0 بدانیم مقایسه انواع دفترکل توزیع شده (DLT)

مقایسه انواع دفترکل توزیع شده (DLT) تتر چیست؟ (USDT )

تتر چیست؟ (USDT ) وایت پیپر اتریوم- قسمت ششم

وایت پیپر اتریوم- قسمت ششم الگوریتم اجماع RAFT چیست؟

الگوریتم اجماع RAFT چیست؟ سیستم های توزیع شده

سیستم های توزیع شده تئوری CAP و بلاکچین

تئوری CAP و بلاکچین آیا بلاکچین امن است؟

آیا بلاکچین امن است؟ مدل مرجع بلاکچین

مدل مرجع بلاکچین وایت پیپر اتریوم- قسمت دوم

وایت پیپر اتریوم- قسمت دوم بیانیه ماکسیمالیست های بیت کوین

بیانیه ماکسیمالیست های بیت کوین کیف پول

کیف پول اثبات وزن (proof of weight) چیست؟

اثبات وزن (proof of weight) چیست؟ راهکارهایی ساده برای ذخیره امن رمزارزها

راهکارهایی ساده برای ذخیره امن رمزارزها آشنایی با اتریوم این رایانه جهانی-قسمت اول

آشنایی با اتریوم این رایانه جهانی-قسمت اول ذخیره سازی در بلاکچین

ذخیره سازی در بلاکچین وایت پیپر اتریوم- قسمت چهارم

وایت پیپر اتریوم- قسمت چهارم تاریخچه پیدایش پول

تاریخچه پیدایش پول